ШИФРОВАЛЬЩИК

| Как происходит заражение | Что делать? | ИСТОРИЯ СОБЫТИЙ |

ВНИМАНИЕ!

АИР-СОФТ (AIRSoft Co.) предупреждает – в последнее время ОЧЕНЬ участились случаи мошенничества с использование вредоносных программ-шифровальщиков.

События развиваются стремительно, поэтому мы переделываем данный раздел по актуальности информации. С более ранней информацией можно ознакомиться внизу страницы.

Интервью Савиновой Ирины Викторовны по вопросу шифровальщика >>>

Меры по предотвращению потери данных из-за вирусов-шифровальщиков

Использовать последние версии антивирусных продуктов:

-

Kaspersky Endpoint Security. Модуль Мониторинга системы может выявить многие шифровальщики по подозрительному поведению и восстановить зашифрованные файлы. Подробнее

-

Dr.Web. Превентивная защита в новых версиях способна остановить многие новые вирусы-шифровальщики. Модуль защиты от потери данных (в некоторых продуктах) позволяет настроить резервное копирование данных. Подробнее

-

ESET NOD32. Дополнительные рекомендации по снижению риска заражения. Подробнее.

Использовать дополнительные возможности антивирусов:

-

Kaspersky Endpoint Security. Защита с помощью Контроля активности программ. Подробнее.

Настроить удаление опасных вложений из писем:

-

Средствами Kaspersky Endpoint Security. Фильтрация вложений в модуле Почтовый антивирус. Подробнее.

-

Средствами почтового сервера Kerio Connect. Возможность удалять опасные вложения в zip-архивах (начиная с версии 8.5). Подробнее

-

С помощью функции Фильтрация вложений в Kaspersky Security для Microsoft Exchange (начиная с версии 9.2.39). Подробнее

Настроить резервное копирование данных:

-

Решения Acronis. Подробнее

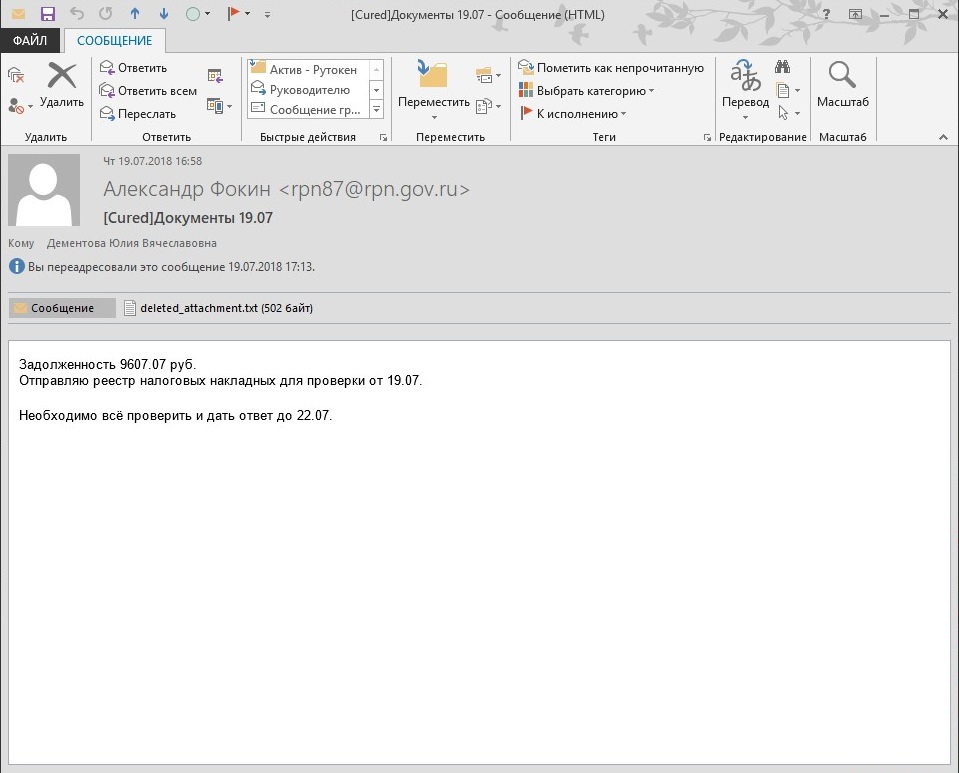

Июль 2018:

Письма-шифровальщики с адреса Управления Росприроднадзора по Чукотскому автономному округу

Адрес от имени которого приходит письмо - указан на их официальном сайте. Только надо помнить, что официальные письма госструктур выглядят совершенно иначе!

Будьте внимательны и не открывайте подозрительных писем

Октябрь 2017:

Мастерство злоумышленников растет – теперь они уже не шлют типовые письма всем наовось, а используют персонализированный подход.

Например, вот такое письмо пришло нашему директору – все чин по чину, с именем и персональным предложением.

И сумма выигрыша не запредельная – что тоже способствует доверию.

Только наведение мыши на ссылку показывает – в какие «адские» глубины интернета предлагают перейти…

Будьте бдительны – не ведитесь на именной выигрыш – особенно если даже билет лотереи не покупали

Август 2017:

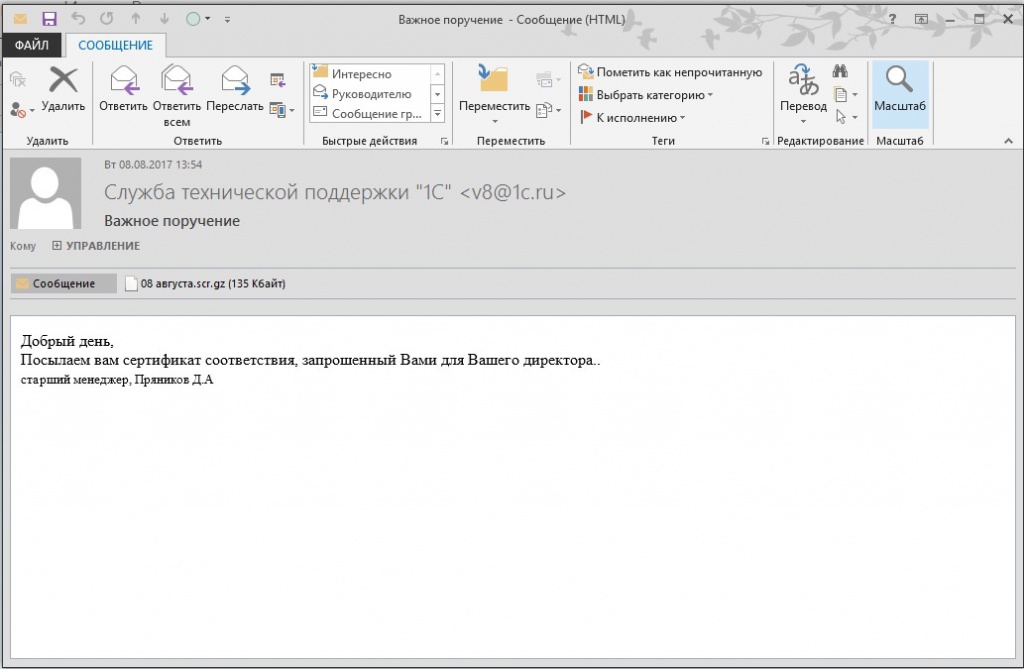

Пример письма-шифровальщика, замаскированного под письмо Службы технической поддержки "1С"

Май 2017:

12 мая многие компании по всему миру столкнулись с программой-шифровальщиком, получившей название "WannaCry". «Лаборатория Касперского» зафиксировала порядка 45 000 попыток атак в 74 странах по всему миру.

Чтобы НЕ стать очередной жертвой шифровальщика WannaCry НУЖНО УСТАНОВИТЬ своевременно не установленный патч MS17-010 от Microsoft (в виде исключения он выпущен даже для Windows XP).

Также нужно убедиться, что на каждой рабочей станции и сервере используется актуальная версия антивирусного решения, его базы обновлены и в настройках включена проактивная защиты (она же – Мониторинг системы в продуктах Лаборатории Касперского) – что позволит обнаруживать по поведению даже новые угрозы, которых еще нет в базах.

Подробнее о шифровальщике WannaCry.

Май 2017:

ОБРАТИТЕ ВНИМАНИЕ – КАК отличается адрес, указанный в ссылке, от РЕАЛЬНОГО (в окне – появляется при наведении мышкой)

Уже этого достаточно, чтобы понять – данное письмо ОПАСНО

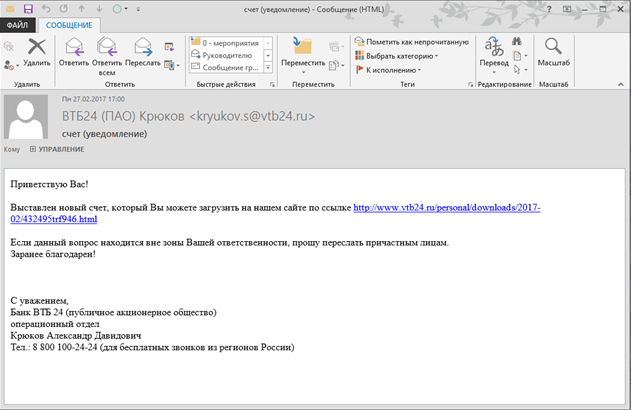

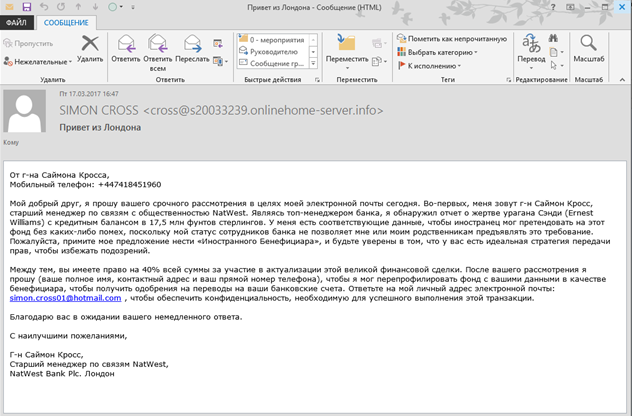

Март 2017:

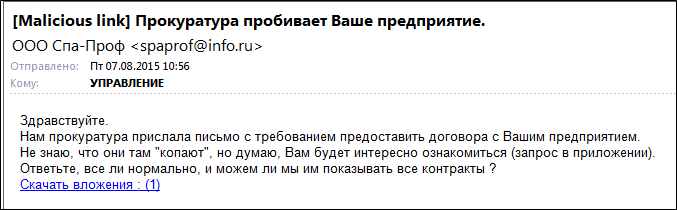

Недавно нами были получены еще яркие примеры писем-шифровальщиков

Одно письмо очень "жизненное", а второе рассчитано на любителей "халявы"

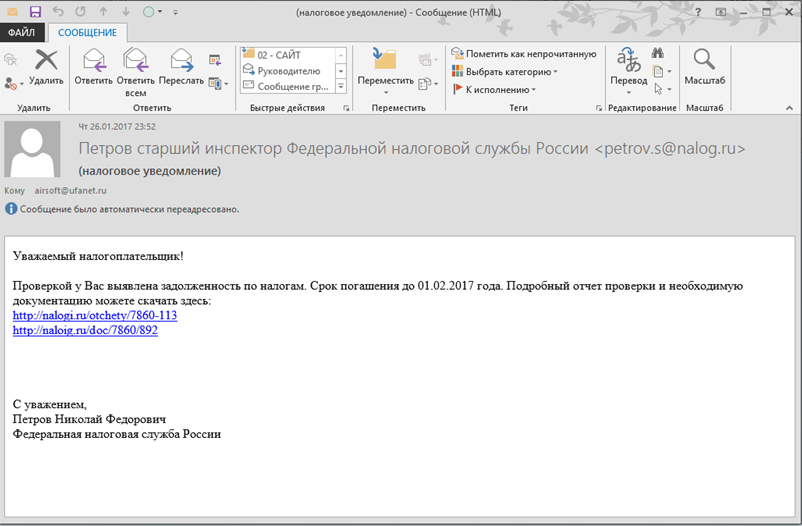

Январь 2017:

В преддверии сдачи отчетности злоумышленники снова активизировали страх бухгалтеров перед налоговыми инспекциями и проверками.

Ниже – типичный образец письма, которые сейчас даже нам приходят регулярно.

Будьте бдительны: налоговая точно ТАК НЕ работает.

Июль 2016: интервью Савиновой Ирины Викторовны по вопросу шифровальщика >>>

|

|

|

|

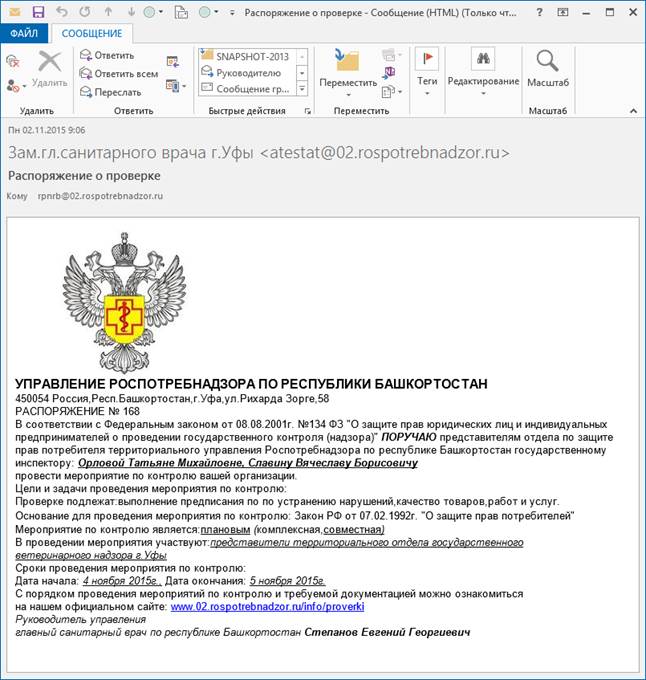

Ноябрь 15: Внимание! Злоумышленниками, от имени Управления Роспотребнадзора по РБ рассылаются письма с информацией о проведении мероприятий по контролю организаций.

Убедительно просим не переходить по указанным в письмах ссылкам и не скачивать какие-либо файлы. Рекомендуем установить антивирусную программу и обновить базу сигнатур. Проверить отправителя можно по заголовкам электронных писем по адресу: https://toolbox.googleapps.com/apps/messageheader/analyzeheader

Источник информации: http://02.rospotrebnadzor.ru/news/16593/

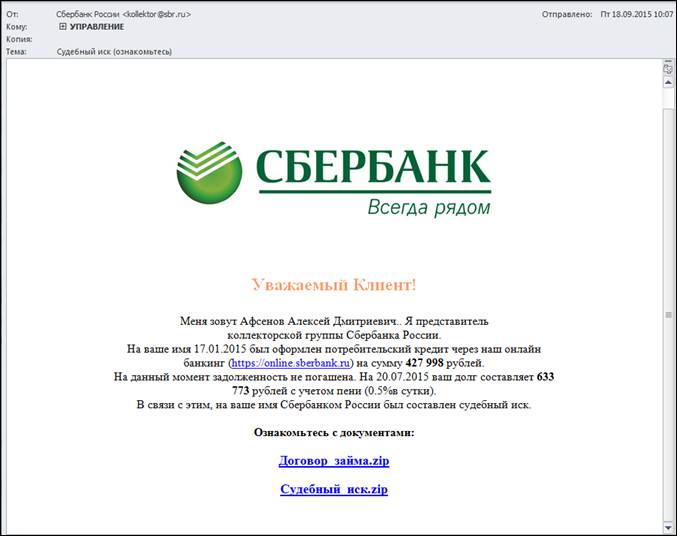

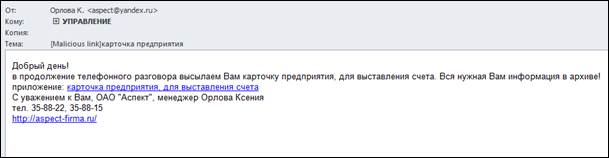

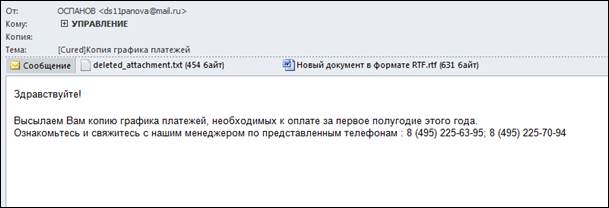

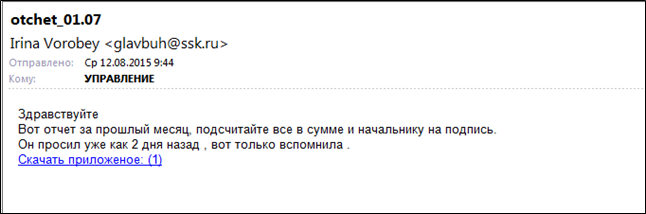

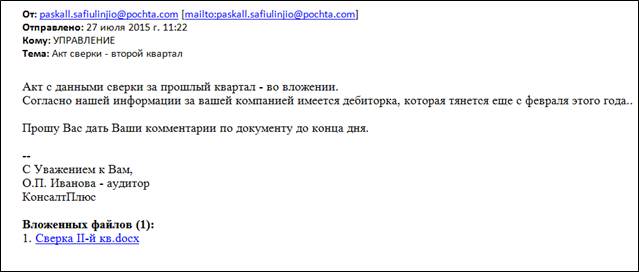

Сентябрь 15: типовые примеры писем с шифровальщиками:

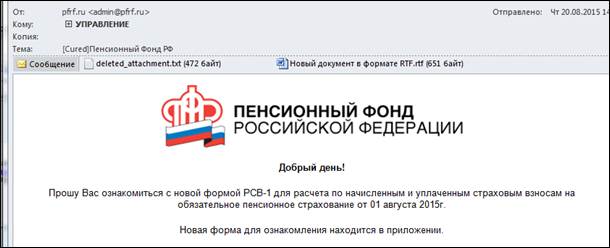

Август 15: типовые примеры писем с шифровальщиками - выглядят убедительно, но ОПАСНЫ

Пенсионный фонд предупреждает, что не занимается рассылкой писем, содержащих вложения. (Источник http://radiovesti.ru/article/show/article_id/175688 )

Июль 15:

1. Массовая рассылка шифровальщика клиентам Сбербанка https://hi-tech.mail.ru/news/sberbank-hacker-attack.html

2. Маскировка писем шифровальщиков под письма с Актами-сверки выглядят крайне убедительно - Будьте внимательны! Ниже Print Screen письма, которое получили мы

Май 15: тема официальных писем от госорганов уже показалась злоумышленникам изжитой, и они вернулись и весьма активизировались на социальных ловушках, активно эксплуатируя две базовые человеческие слабости – СТРАХ и ВЫГОДУ.

Приведем самые «свежие» примеры:

1. Сообщения от «якобы» БАНКОВ, где Вам пишут, что Вам на карточку перечислены/возвращены/начислены деньги, а для просмотра точной суммы/подтверждения получения/ иное – тут фантазия широка – Вам нужно пройти по ссылке (где Вас – свою жертву – тихо и спокойно ждет вирус-шифровальщик).

Особенность в том, что данная «фишка» теперь работает как через электронную почту, так – и это «ноу-хау» злоумышленников – через смс.

В большинстве писем даже указаны последние цифры карты, только вот в состоянии эйфории от неожиданной прибыли мало кому приходит в голову СРАВНИТЬ эти цифры с реальными данными СВОЕЙ КАРТОЙ.

Большинство радостно кликают на ссылку и … им становится понятен истинный смысл поговорки «Жадность фраера сгубила»

2. Письма с неизвестных Вам адресов - с темой «для бухгалтерии», «для Петра Петровича», «договор на рассмотрение» и т.д.

Текст у таких писем обычно бывает очень правдоподобный, к примеру «Как договаривались с Вами - высылаю договор, счет, информацию…(все что угодно)»

Еще правдивее выглядят письма с бухгалтерской темой – они просто пропитаны гневом к Вам как к неплательщику по счетам – «Наша бухгалтерия обнаружила счета, неоплаченные/частично неоплаченные / неоплаченные на сумму Х рублей (тут тоже варианты) Вами по поставленной Х месяцев назад продукции. Для Вашего удобства во вложении/по ссылке подписанные Вами отгрузочные документы/акты сверки и повторно счета к оплате. Просим проверить и сообщить – когда счета будут оплачены…».

И – особенность этих писем - чаще всего они подписаны очень убедительно – ФИО, должность, мейл, телефоны, и названия компании из сферы «обслуживаем всех» - доставка воды, канцелярии и т.д – то есть ОЧЕНЬ УБЕДИТЕЛЬНО все выглядит.

Особенно если в начале стоит «Уважаемые дамы и господа!», а не «Уважаемый Перт Иванович!» - тут, если Петра Ивановича у Вас нет, Вы хотя бы задумаетесь – а не подвох ли это…..

Мы сами чуть не попались на таком «дамы и господа» письме, право – остановило только ЗНАНИЕ, что все наши счета оплачиваются строго по графику.

Чаще всего к письму прилагается вложение в виде архива (где Вас и ждет злобный монстр), или указана гиперссылка на якобы место хранения документов – что там – см выше, в п.1

Будьте бдительны!

ВЫ ЖДЕТЕ ЭТО ПИСЬМО, ВЫ ДОГОВАРИВАЛИСЬ С ОТПРАВИТЕЛЕМ, ОН – банально –Вам ИЗВЕСТЕН?

НЕТ! Так зачем Вам открывать вложения и переходить по разным ссылкам? Иногда и сотрудников-получателей в организации то с таким именем нет, а получатель кликает по ссылкам и вложениям.

3. Самое опасное – письма от адресатов из Вашей адресной книги – ибо их часто открываем не задумываясь – «это же свои….»

Да, да - злоумышленники уже пошли дальше в своем развитии – от писем от неизвестных источников перешли – к надежным и привычным для Вас адресатам.

«Взламывая» не защищенные почты у Ваших адресатов, вирус самостоятельно начинает отвечать на входящие письма и/или рассылать новые по базе адресатов. При этом «отправитель» даже не подозревает об этих отправленных письмах.

Тексты таких писем очень разнообразны.

Если это ответ на Ваше входящее - тема может остаться неизменной и лишь добавится пометка «Re:» Внутри письма текст Вашей переписки, плюс вложенный архив и/или сообщение, тем или иным способом призывающее открыть этот архив / пройти по ссылке.

Например, к нам обратился настороженный клиент, который получил от своего куратора из … банка - следующее письмо: «Спасибо, что дали ответ так оперативно! Чтобы Вы узнали сумму переплаты, высылаем Вам выписку. В документе, который мы прикрепили, Вы сможете найти всю необходимую информацию».

В итоге разбирательства такого печального инцидента – вирус в банке – выявилась печальная деталь – с клиентами менеджер банка переписывался не через защищенный корпоративный портал, а … с личной почты….

Так же Вы можете получить от известного Вам адресата и совершенно новое письмо, с любым - даже самым неожиданным текстом…

Так, от уважаемой дамы –бухгалтера 60 лет - пришел текст – «Развлечемся вечерком? и ссылка….».

Несуразность такого письма – на контрасте характера и смысла – сразу бросилась в глаза…

Но если бы такое письмо пришло молодому мужчине от молодой знакомой – оцените вероятность открытия – и последующего заражения?

Как видите, ВАРИАНТОВ обеспечить Вам заражение - ОЧЕНЬ МНОГО!

И единственный рецепт - «Как не попасться на уловки мошенников?» - это Ваши ЛОГИКА и РАЗУМ + АНТИВИРУС - действующий и с постоянно обновляющейся базой.

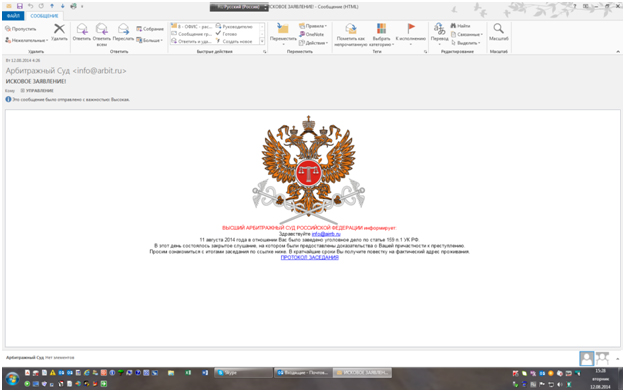

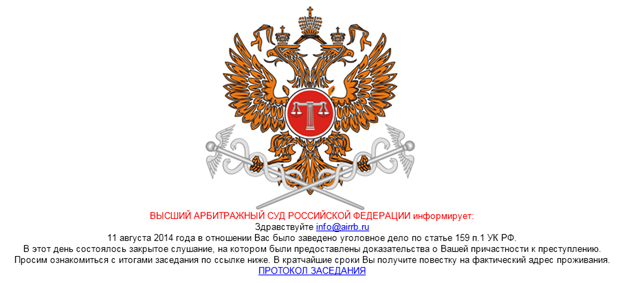

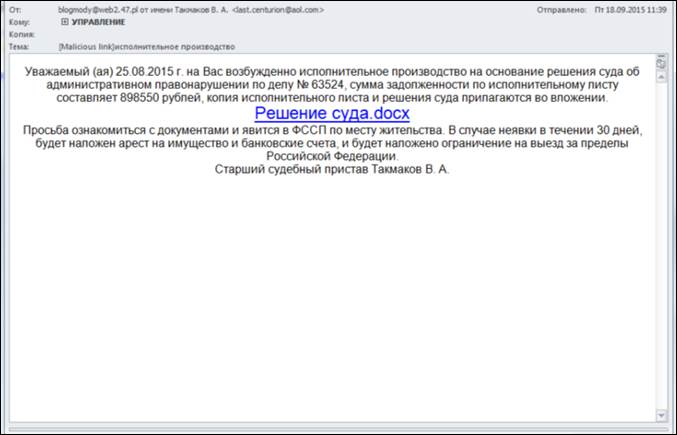

Февраль 15: мастерство злоумышленников растет.

Обратите внимание – обратный адрес уже похож на реальный судебный, да и ссылка для скачивания информации – не вызывающий подозрение набор символов, а вполне уже логичная по смыслу…

Да и над текстом поработали хорошие психологи – он уже вполне может восприниматься на полном серьезе.

Будьте еще более бдительны, господа и дамы, КОНТРОЛИРУЙТЕ свое любопытство!

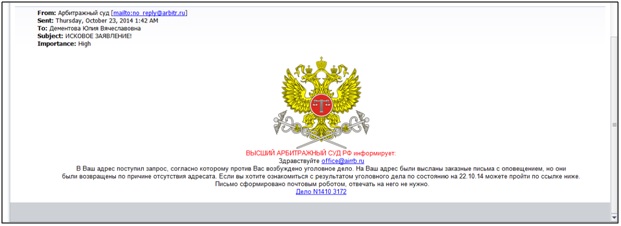

Октябрь 14: уровень мастерства и понимания психологии злоумышленников растет день ото дня.

Те нелепости текста, о которых мы писали год назад, проработаны и ушли в прошлое.

Теперь полученный текст очень реален, он говорит о том, что направленное в Ваш адрес уведомление об уголовном деле вернулось, и это письмо просто информационное. Сплошная забота….

Да и с объединением судов сочетание «уголовное дело – арбитраж» уже не режет глаз

Реально мало что в этом переработанном тексте настораживает – если бы не три вещи:

· Обращение к электронному адресу – это ЯВНЫЙ ляп № 1, который должен настораживать

· Странная весьма гиперссылка, выходящая при наведении на якобы Ваше дело – это ЯВНЫЙ ляп № 2

· и, так скажем, «подляп» - логотип ВЫСШЕГО арбитражного суда – при первом рассмотрении дела (из практики первые рассмотрения – это все же уровень местных арбитражей)

А так уровень достойный – БУДЬТЕ БДИТЕЛЬНЫ:

Две человеческие слабости – СТРАХ и ВЫГОДА – все лучше используются злоумышленниками.

Мы уже писали 23.08.13 на своем сайте информацию об этом виде мошенничества,

НО количество ПОСТРАДАВШИХ растет ТАКИМИ темпами, что мы решили сделать

ОТДЕЛЬНУЮ СПЕЦИАЛЬНУЮ ПРЕДУПРЕДИТЕЛЬНУЮ РАССЫЛКУ

ВНИМАТЕЛЬНО прочитайте нижеследующую информацию – и БУДЬТЕ БДИТЕЛЬНЫ к содержанию приходящих Вам писем!

ЧАСТЬ 1 - КАК ПРОИСХОДИТ ЗАРАЖЕНИЕ:

Пользователь получает информационное письмо якобы от государственных органов законодательной, исполнительной или судебной власти (например, из Арбитражного суда на тему "о взыскании долга", "Судебное постановление Арбитражного суда" или т.п.) – на рисунке Print Screen письма, которое лично мы тоже получили.

|

|

|

Print Screen письма, ссылка которого содержит Trojan.Encoder |

Письмо выглядит вполне безобидным и даже полезным, однако после ОПРОМЕТЧИВОГО нажатия на кнопку ЗАГРУЗИТЬ ДОКУМЕНТЫ - при отключенном антивирусе - происходит запуск вредоносной программы-шифровальщика (она же Trojan.Encoder).

При включенном антивирусе с актуальными базами последний «сходит с ума» - это цитата клиентов – постоянно выдавая окно об атаке на экран.

И именно в ЭТОТ момент многие … ОТКЛЮЧАЮТ АНТИВИРУС – «шобы не мешал…».

Не будем обсуждать РАЗУМНОСТЬ этого отключения или РАЗУМНОСТЬ наличия антивируса с устаревшими базами – в конце концов, КАЖДЫЙ САМ ДЕЛАЕТ СВОЙ ВЫБОР.

А зашитый в сообщение шифровальщик ДЕЛАЕТ СВОЕ ЧЕРНОЕ ДЕЛО:

находит на дисках файлы наиболее распространенных форматов (документы Word, Excel, PDF, фотографии, базы 1С) и шифрует их.

При этом используются алгоритмы асимметричного шифрования. Расшифровать данные можно только обладая закрытой частью ключа, которая есть только у злоумышленника – автора вредоносной программы.

Способов эффективного подбора ключа современной науке не известно.

После того, как все данные зашифрованы, вредоносная программа оставляет инструкции, как связаться со злоумышленником для восстановления информации - за деньги.

ЧАСТЬ 2 – И ЧТО?

А ничего… синий экран…потеря нужной информации…. нервный стресс и …звонок нам

Только мы – по опыту последних недель – особо не порадуем: пока нечем.

ЧАСТЬ 3 – ЧТО ДЕЛАТЬ, ЕСЛИ ПОЛУЧИЛИ ТАКОЕ?

Банально – ИГНОРИРОВАТЬ такие сообщения.

Если уж ОЧЕНЬ интересно – позвоните в госорган, ЯКОБЫ приславший Вам сообщение и спросите – что и как

На будущее – тип сообщения может меняться, но ВСЕГДА видны НЕСУРАЗНОСТИ, выдающие его с головою.

Самые типовые – хорошо видны на нашем сообщении – посмотрите:

· обращение к электронному адресу – а не к ФИО

· несоответствие информации – Арбитраж НЕ возбуждает уголовные дела

ЧАСТЬ 4 – А ЧТО ДЕЛАТЬ, ЕСЛИ ОТКРЫЛИ?

Похвалить себя, если у Вас есть ПОЛЕЗНАЯ привычка – ежемесячно (хотя-бы) делать архив своих данных – на внешних независимый носитель: МАКСИМУМ, что Вы потеряли – все данные с даты последней архивации…

Остальным рекомендуем:

· Понять, что самостоятельно восстанавливать зашифрованные файлы и/или связываться по присланным координатам для выяснения реквизитов платежа за ключ дешифрации - БЕСПОЛЕЗНО,

· Отключить пострадавший компьютер от сети

· Сделать копию зашифрованных файлов для последующих попыток восстановления – на отдельный носитель – а вдруг повезет

· Вспомнить - а КАКОЙ антивирус Вы отключили – для того, чтобы это злополучное сообщение прочитать

Если Вы являетесь пользователем антивируса Лаборатории Касперского:

Обратитесь в техническую поддержку Лаборатории по телефону 8 800 700 88 11.

Будьте готовы предоставить максимально подробную информацию о Вашей лицензии, а также информацию о времени обнаружения заражения, требовании злоумышленника и несколько зашифрованных файлов для передачи на анализ.

Если Вы являетесь пользователем антивируса Доктор Веб:

Для Вас на официальном сайте Доктор Веб есть специальный раздел, в котором Вы можете создать запрос в техническую поддержку, касающийся именно расшифровки файлов.

Вот ссылка на этот раздел: https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1)

Внимательно заполните текстовые поля запроса, а также приложите к запросу требуемые файлы.

Если Вы являетесь пользователем антивируса ESET:

Обратитесь в техническую поддержку ESET по электронной почте на адрес support@esetnod32.ru или с помощью специальной формы .

В обращение необходимо добавить в архив образец шифратора и других подозрительных файлов, несколько образцов зашифрованных файлов. В комментариях укажите обстоятельства, при которых произошло заражение, а также ваши лицензионные данные и контактный email для обратной связи.

ЧАСТЬ 5 – А ЧТО ЕЩЕ МОЖНО СДЕЛАТЬ?

Подать заявление в полицию - ознакомившись с рекомендациями компании Dr.Web по обращению в полицию по факту совершения преступления http://legal.drweb.com/templates

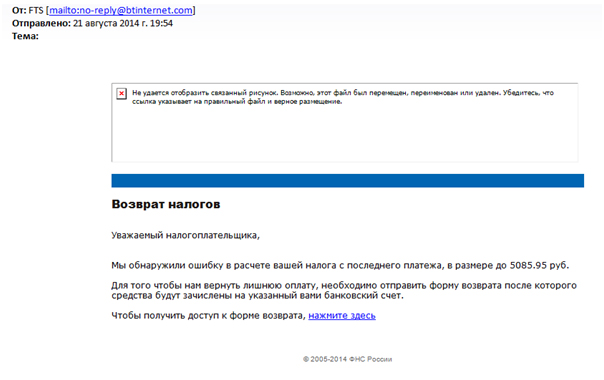

ЭПИЛОГ

P.S.: а вот и «новодел» - вызывающий еще больше доверия.

Ниже приведено письмо, доставленное в нашу бухгалтерскую службу 22.08.14:

Кому не захочется вернуть деньги из бюджета?

Вот только проверьте – просто наведением – КУДА ведет ссылка, на которую Вас призывают нажать для скачивания форм документов!

И сразу поймете, что НИКАКОГО ОТНОШЕНИЯ к налоговой эта ссылка не имеет!

Не говоря уже о том, что не указан Ваш ИНН, да и само название организации отсутствует…

Но … жадность…

Предупредите своих бухгалтеров!!!!

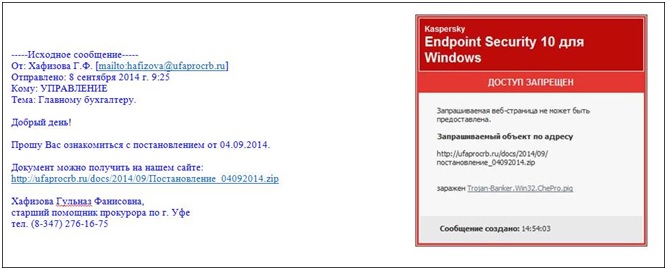

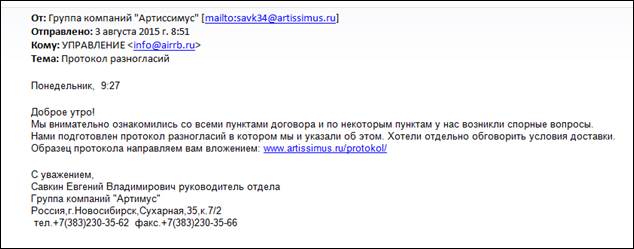

P.S.S.: а вот и «новодел № 2» - изобретательность и уровень знания социальной психологии вирусописателей делает их «произведения» все более опасными: теперь письма рассылаются от имени реального сотрудника прокуратуры, указанного на официальном сайте, и отличить письма от реальности стало гораздо сложнее.

Письма рассылаются от конкретного сотрудника прокуратуры Уфы, номер его контактного телефона отличается всего на одну цифру от реального номера приемной прокуратуры.

Официально нейтральный текст, призывающий скачать постановление прокуратуры, тоже не вызывает особых опасений.

Но – при желании тоже легко обнаружить признаки опасности:

Наведите мышку на ссылку – и Вы увидите КАРДИНАЛЬНОЕ отличие указанного в гиперссылке интернет-адреса с реальным – это ВАЖНЫЙ признак ОПАСНОСТИ

Нажмите ОТВЕТИТЬ на это письмо – и отправьте обратно пустым – приходит извещение системы об отсутствии адресата в домене прокуратуры

При ВКЛЮЧЕННОМ на максимальную защиту антивирусе нажмите на ссылку – выходит СРАЗУ же сообщение о заражении ресурса (скрин-ниже)

Если после этих признаков кто-то все же решит скачать «постановление» - значит, либо это экстремал, либо ду… у человека нет иных дел, кроме восстановления данных со своего компьютера

Что придумают мошенники дальше – НЕИЗВЕСТНО!

Единственное, что мы можем Вам посоветовать – это БУДЬТЕ ВНИМАТЕЛЬНЫМИ КО ВСЕМ ВХОДЯЩИМ ПИСЬМАМ!

Реальное письмо, доставленное нам и массово нашим клиентам 8.09.14, приведено ниже.